Sajber špijunaža i destruktivni napadi: Šta donosi ESET-ov APT izveštaj za Q4 2024 – Q1 2025

Aleksandra Popović

U svetu u kojem se granice više ne brane samo fizički, već i digitalno, sajber bezbednost postaje prva linija odbrane – ne samo za države, već i za kompanije, institucije i pojedince. Od geopolitičkih tenzija, preko energetske krize, do sofisticiranih napada na infrastrukture i softverske dobavljače – digitalna pozornica sve više podseća na tiho bojno polje.

Dok se svet bavi ratovima, izborima, i ekonomskim neizvesnostima, u pozadini se odvija digitalna bitka – tiha, ali sve moćnija. U njoj se kradu podaci, gase serveri i manipulišu informacije. Poslednji izveštaj ESET tima, koji obuhvata period od oktobra 2024. godine do marta 2025., otkriva koliko su ovi napadi postali strateški, globalni i – ali sve više pogađaju i lokalne ciljeve. Jer, kao što ćete videti, među žrtvama se našla i jedna institucija u Srbiji.

Ko stoji iza napada?

Napredne uporne pretnje (Engl. Advanced Persistent Threats – APT) predstavljaju posebno opasne sajber napade koje obično sprovode dobro organizovane i finansirane hakerske grupe, često povezane sa državnim strukturama. Njihov cilj nije brz profit, već dugotrajni i neprimetni upadi u sisteme – radi špijunaže, krađe osetljivih podataka, sabotaže ili finansijske dobiti.

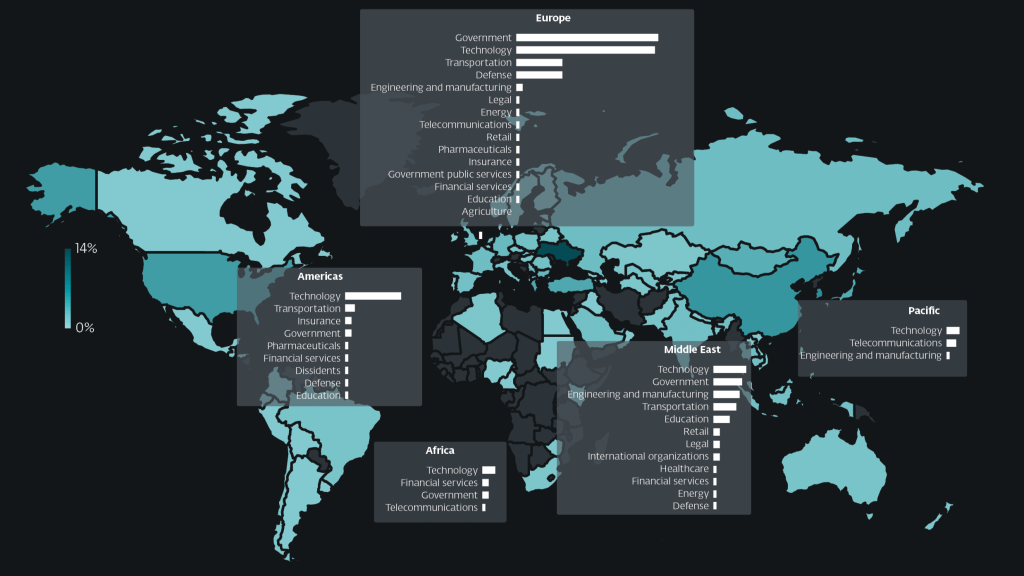

U periodu od oktobra 2024. do marta 2025. godine, ESET istraživači su zabeležili pojačanu aktivnost više APT grupa širom sveta. Na meti su se našle državne institucije, energetski sektor, IT sistemi kritične infrastrukture, kao i kompanije iz oblasti finansija, pomorstva i telekomunikacija. Napadi se bili pažljivo osmišljeni i obuhvatali su sofosticirane metode phishinga, korišćenje o-day ranjivosti, fizičko unošenje malvera, putem USB uređaja, ali i zloupotreba legitimnih alata koji se uobičajeno koriste u administraciji sistema – sve s ciljem da se izbegne detekcija i omogući neprimetan upad.

Šta su legitimni alati?

To su alati koji se legalno koriste za administraciju i održavanje sistema, poput PowerShell-a, PsExec-a, WMI-ja ili softvera za daljinsku podršku (npr. TeamViewer, AnyDesk).

Upravo zato što izgledaju kao da ih koristi ovlašćeni administrator, hakeri ih često zloupotrebljavaju kako bi ostali neprimećeni.

Kineske APT grupe: fokus na špijunažu – i prisustvo u Srbiji

Najaktivnije su bile kineske APT grupe. Mustang Panda je ciljao evropske vladine i transportne institucije pomoću Korplug malvera i zaraženih USB-ova, dok je grupa DigitalRecyclers koristila privatne VPN mreže i backdoor alate kao što su RClient i HydroRShell.

Posebno je važno za naše tržište da se napad kineske grupe Webworm dogodio i u Srbiji – gde je kompromitovana državna institucija korišćenjem legitimnog SoftEther VPN softvera. Napadači su ovaj legalan alat iskoristili za otvaranje skrivenog kanala ka udaljenom serveru, što je omogućilo daljinsku špijunažu. Ovakav pristup još jednom potvrđuje da čak i poznati softveri mogu postati bezbednosna slabost ako nisu pravilno kontrolisani.

Ruske grupe: destruktivan potencijal

Tokom posmatranog perioda, ruske APT grupe – naročito Sednit (poznat i kao APT28) i Gamaredon – nastavile su sa ciljanjem Ukrajine i pojedinih zemalja EU. Sednit je iskoristio ranjivost u popularnim webmail servisima, kao što su Ruske APT grupe, posebno Sednit (poznat i kao APT28) i Gamaredon, nastavile su intenzivne operacije protiv Ukrajine i nekih zemalja EU. Sednit je koristio ranjivosti u popularnim webmail servisima, kao što su Roundcube, Zimbra i MDeamon, dok je grupa RomCom upotrebila zero-day propuste u Firefoxu i Windowsu za svoje kampanje. Najdestruktivniji među njima bio je Sandworm, koji je pomoću Active Directory infrastrukture širio ZERLOT wiper malver kroz energetski sektor Ukrajine.

Iran i Severna Koreja: phishing, špijunaža i finansijski motivisani napadi

U međuvremenu, iranske grupe kao što su MuddyWater koristile su kombinaciju spear-phishinga i alata za daljinski pristup kako bi neprimetno preuzele kontrolu nad ciljanom infrastrukturom. Primećena je i koordinacija sa drugim iranskim akterima u napadima na izraelske organizacije. Posebno se izdvaja grupa CyberToufan, koja je izvela destruktivne napade brisanjem podataka u više izraelskih firmi.

Sa druge strane, severnokorejske grupe bile su fokusirane na finansijski motivisane napade. Grupe DeceptiveDevelopment i TraderTraitor sprovele su sofisticirane kampanje koje su uključivale lažne oglase za posao i supply-chain napade. Jedan od najozbiljnijih incidenata bio je kompromitovanje softvera Safe{Wallet}, pri čemu je ukradeno čak 1,5 milijardi dolara.

Šta sve to znači za organizacije i pojedince?

Ono što APT pretnje čini posebno opasnim jeste njihova dugoročnost i prikrivenost. Ove kampanje ne poznaju granice – naprotiv, pokazale su da i regionalne institucije, uključujući one u Srbiji, mogu postati mete čim napadači prepoznaju strateški interes.

Zato informisanost, proaktivna prevencija i višeslojna zaštita više nisu opcija – već nužnost.

Za detaljnije tehničke informacije i konkretne opise kampanja i taktika koje su korišćene, pogledajte kompletan ESET izveštaj koji pruža dublji uvid u ove sofisticiranje sajber pretnje.

Preuzeto sa: ESET APT Activity Report Q4 2024–Q1 2025

EXTREMEovanje - iz iskustva za iskustvo

Budite u tokuDobro došli na EXTREMEovanje – naš kutak za razmenu znanja, ideja i iskustava. Kroz priče iz prakse, savete i tehnološke uvide, pomažemo vam da bolje razumete kako digitalna rešenja mogu unaprediti vaš posao. Više od 25 godina smo uz klijente – i svaki tekst ovde je nastavak tog puta, pisan iz stvarnog iskustva.

Kako zaštititi decu od doxxinga: ključne informacije za roditelje u doba sharentinga

Online sukobi među mladima lako mogu izmaći kontroli. U digitalnom okruženju, gde se prijateljstva stvaraju, održavaju i raskidaju na internetu, važno je da roditelji imaju…

AI kreativnost za praznike: Adobe Firefly vodič za čestitke, poklone i uspomene

Decembar je vreme kada se godina iza nas sumira, a pažnja najviše poklanja – kroz reči, uspomene i male kreativne gestove. To je doba novogodišnje…

Od lead-a do preporuke, bez lutanja: CRM – kompas za Customer Journey

“Ko su naši kupci koji bi preporučili naš proizvod ili uslugu“, pitanje je koje sve češće postavlja menadžment kompanija. To nisu nužno naši najveći kupci…

Bilten

Naš Infobilten donosi vam najrelevantnije vesti iz industrije, tržišne trendove i stručne analize. Prijavite se kako biste bili korak ispred u svojoj oblasti i donosili informisane odluke uz najnovije uvide koji stižu svakog meseca.

Infobilten

Jednom mesečno želimo da vam pružimo korisne savete i najnovije informacije iz sveta softverskih licenci i rešenja. Takođe, želimo blagovremeno da vas obavestimo o akcijama, posebnim ponudama i pogodnostima. Prijavite se za Infobilten i budite informisani u vezi sa novitetima koji mogu biti važni za vas.

Sigurnosni Bilten

Kompilaciju vesti vezanih za pitanje sigurnosti i bezbednosti vaših računara i poslovnih informacija šaljemo jednom mesečno, na prijavljene e-mail adrese. Uglavnom sadrži savete o tome kako da se što bolje zaštitite, pregled aktuelnih pretnji i najvažnije informacije koje prenosimo iz relevantnih stranih izvora.

Kreativni Bilten

Bilten je namenjen kreativcima i svima onima koji žele da budu u toku sa novitetima iz sveta kreativnih alata, njihovim funkcionalnostima i unapređenjima. Savete kako bolje da se snalazite u alatima i načine na koji se koriste šaljemo jednom mesečno.